שלום!(シャローム!)AironWorks Marketing Teamです。今回はサイバーセキュリティ対策で最も一般的な「ペネトレーションテスト」に焦点を当てて、それが不十分な理由について紐解いていきます。また、「リモートワーク」や「テレワーク」が声高に叫ばれ、社内システム環境が急変する昨今において、求められるサイバーセキュリティ対策が質的に変化している現状についても言及しています。

Index

対象となる読者

本記事が対象としているのは以下のような方々です。

・大企業の情報システム室/セキュリティ担当の方

・スタートアップやSMBのCEO/CTOの方

そもそもペネトレーションテストとは

そもそもペネトレーションテストとはどのようなものなのでしょうか?Wikipediaを参照すると、このように解説されています。

A penetration test, colloquially known as a pen test, pentest or ethical hacking, is an authorized simulated cyberattack on a computer system, performed to evaluate the security of the system

概要部分を邦訳すると、

ペネトレーションテストとは、コンピュータシステムに対する(訳者注:被攻撃者により)認可された、擬似的なサイバー攻撃のことで、システムの安全性を評価するために行われます。

となります。要するに、ペネトレーションテストとは「攻撃をシミュレーションして、システムに穴があったら直そうね」というものです。不正確を承知で喩えるなら、人間ドッグみたいなものです。定期的に病気がないか、診断しておこうみたいな感じです。

注意:類義語に脆弱性診断というものがあり、両者は本来峻別されるものですが、ここではその違いが大きな問題を生むことはないので、同じものとして考えています。

端的な答え

ペネトレーションテストの結果「正常」と判断されたら十分なような気がします。では、なぜペネトレーションテストだけでは足りないのでしょうか。その問いに端的に答えるならば、それは「ソーシャルな攻撃が増えているから」です。

「ソーシャルな攻撃って何?」

「ソーシャルな攻撃が増えている証拠は?」

「ソーシャルな攻撃が増えているのはなぜ?」

「結局、どうすればいいの?」

と思った方も多いかもしれません。本記事ではこの後の章で、そのような疑問に一つ一つ答えていきたいと思います。

ソーシャルな攻撃って何?

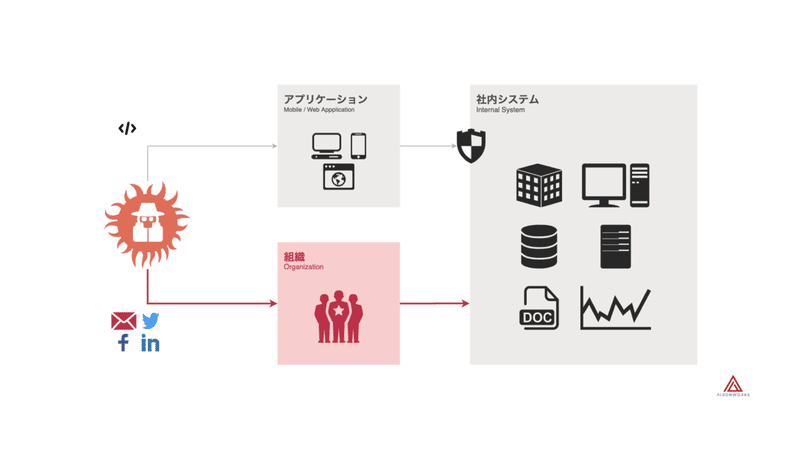

ハッカーの立場から見たとき、特定のターゲットをハッキングするプロセスは図のような2つの方法に分割できます。

1つ目は、アプリケーション経由で侵入する方法です。Webアプリケーションやスマホアプリなどの脆弱性を突いて、ユーザーや社員のコンピュータに侵入したりします。いわゆるペネトレーションテストはこちらの方法です。

2つ目は組織経由で侵入する方法です。例えば、「アカウントのパスワードの変更を求めるメール」などを送り、特定のURLをクリックさせたり、特定時の情報を入力させたりします。

本記事において「ソーシャルな方法」が意味するのは、後者の方法です。つまり、メールやSNSを通じて社内の重要機密情報を奪う方法です。では、ソーシャルな攻撃は本当に脅威なのでしょうか?

ソーシャルな攻撃が増えている証拠は?

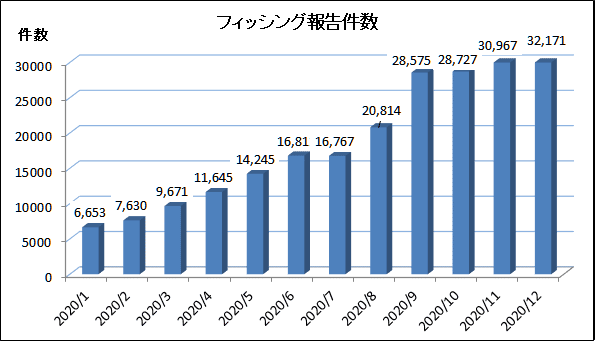

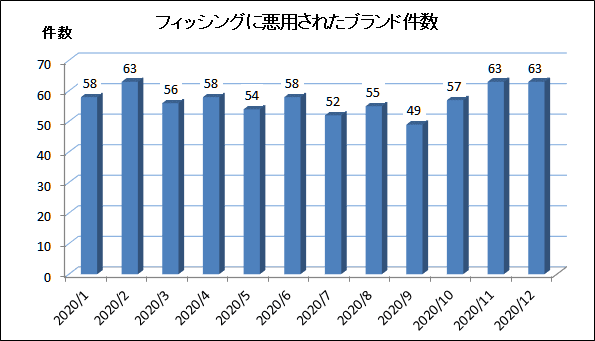

日本フィッシング対策協議会の2020年12月発行のレポートによると、フィッシング(ソーシャルな攻撃の典型例)の報告件数はコロナ禍以前の約4倍までに増加しています。

一方、同レポートではフィッシングに悪用されたブランド(XX銀行など)件数を見てみると、それほど増加していません。

この結果はフィッシング増加の背景あるのは「新しい攻撃手法の出現」ではなく、「攻撃の成功確率の上昇」や「攻撃対象の増加」、「攻撃主体(つまり、ハッカー)の増加」などだということが示唆されます。(Source: フィッシング対策協議会 (2021))

さらに、IPAが発行する「情報セキュリティ10大脅威 2020」では

【個人】

第1位 スマホ決済の不正利用

第2位 フィッシングによる個人情報の詐取

第3位 クレジットカード情報の不正利用【組織】

第1位 標的型攻撃による機密情報の窃取

第2位 内部不正による情報漏えい

第3位 ビジネスメール詐欺による金銭被害

と紹介されており、個人・組織ともにトップ3がソーシャルな攻撃です。

このようにソーシャルな攻撃が如何に増えているかが分かると思います。

ソーシャルな攻撃が増えているのはなぜ?

ソーシャルな攻撃が増えている背景にはさまざまな要因が考えられますが、主なものをまとめると以下の3つが挙げられます。

要因1:アプリ経由の攻撃よりも、ソーシャルな攻撃に要する知識と能力が少ないこと

要因2:IoTやSaaSの隆盛により、多くのものがインターネットに通じるようになったこと

要因3:テレワークやリモートワークへの移行により、従来のような中央集中型の情報管理が難しくなったこと

ひとつひとつ具に見ていきましょう。

まずは要因1「アプリ経由の攻撃よりも、ソーシャルな攻撃に要する知識と能力が少ないこと(要するに比較的簡単)」についてです。アプリを通じたハッキングは(方法にも依りますが)一般的にOSやネットワーク、プログラミング言語などの深い素養を要します。「侵入」の段階にフォーカスして、特定のターゲット(企業や国家)を攻撃する場合を考えてみましょう。そのとき、自分が数個の方法しか使えないなら、それらがすべて防がれてしまったら、その時点で終わりです。一方、ソーシャルな方法は(特別な)リンクなどを用意すれば、それをクリックさせるだけです。リンクの用意以外はハッカー以外でもできそうです。(例えば、Amazonで物を購入した1日後に宅配便の不在通知をメールで送る。)

次に要因2「IoTやSaaSの隆盛により、多くのものがインターネットに通じるようになったこと」についてです。前提としてハッカーはインターネット上にあるもののみを攻撃したり、盗聴したりできます。つまり、インターネットに通じていないところ(例えば、インターネットから完全に切り離された社内イントラネット)には、アクセスできないのです。現在はクラウドやIoTなどの技術の普及が進み、多くのデバイスやサービスがインターネットに接続されています。これは、ハッカーにとってアクセス可能な情報が増えていることを意味しています。クラウド化やIoT化自体は決して悪いことではありません。しかし、ハッカーにとってアクセス可能な情報が増えているのは紛れもない事実です。

最後に要因3「(拙速な)テレワークやリモートワークへの移行により、従来のような中央集中型の情報管理が難しくなったこと」についてです。これまでは、重要タスクは安全が保証されている社内のデスクトップPCで行うということが可能でした。つまり、安全を維持する対象を絞り、それをファイアウォールなどで守るのです。しかし、2020年の緊急事態宣言に端を発したテレワーク、リモートワークへの移行により、安全を維持すべき対象は増え、かつその安全性が担保されないままに機密情報が社外へと持ち出されてしまいました。これも、ワークスタイルの変化自体決して悪いことではないのですが、ハッカーの攻撃対象が増加した(そして、それらはあまり攻撃耐性がない)ことは看過できないでしょう。

結局、どうすればいいの?

結局、これらソーシャルな攻撃を防ぐにはどうすれば良いのでしょうか。あらゆるサイバーセキュリティの問題がそうであるように、ソーシャルな攻撃を完全に防ぐ「銀の弾はない」のが実情です。しかし、全く為す術ない訳ではありません。

一般に大規模メール訓練と呼ばれているものは、ソーシャルな攻撃を防ぐサイバーセキュリティソリューションの一つです。これは言うなれば、ソーシャルな攻撃におけるペネトレーションテストのようなものです。特定のメールやSNS・SMSメッセージを社員などに送り、いわば避難訓練のようなことをするわけです。これは現状最も効果的な方法の一つです。

ここで一つ注意しておきたいことが一点あります。それはソーシャルな攻撃はあまりにも巧妙であるがために、これだけ多くの方が引っかかっているということです。つまり、無作為に送られたメールによる訓練では全く対策にならないということです。逆に「ソーシャルな攻撃とは所詮こんなものか」という印象を与え、過信を喚起するので、非常に危険です。実際には、ターゲットに応じてパーソナライズされた方法を用いて、あらゆるベクトルから攻撃されます。ソリューションを検討する点でこの点には気をつけてください。

最後に

結論は「ソーシャルな攻撃を防ぐためにアプリに対するペネトレーションテストだけでなく、組織、とりわけ従業員に対するペネトレーションテストも行いましょう」ということです。無作為に送られたメールによる訓練では対策にならないということも覚えておきましょう。

もしセキュリティ対策を検討している場合は、是非一度弊社ソリューションをご検討ください。イスラエル8200部隊出身のハッカーが、実際の経験をもとに考案した訓練をお試しいただけます。

長くなりましたが、最後までお読みいただきありがとうございました!それではまた次回!להתראות!(レヒトラオート!)